LeHack est un salon que j'avais particulièrement apprécié en 2023. Contrairement à la Toulouse Hacking Convention et à l'AWS Summit, qui malheureusement se déroulaient tous les deux le même jour cette année, le calendrier me permettait de ne pas manquer LeHack. Si Valeuriad m'a permis de m’y rendre, c'est dans une démarche de veille constante et par intérêt pour les sujets porteurs, à savoir la cybersécurité et le hacking éthique.

Les conférences jouées durant LeHack sont nombreuses, toutes aussi intéressantes les unes que les autres, et j'ai dû faire un choix assez cornélien entre plusieurs types de sujets.

LeHack - Keynote d'ouverture

Oui, nous sommes des geeks boutonneux et le lancement de cette édition 2024 par le remix de All Your Are Belong To Us nous l’a bien rappelé (accessoirement, le thème provient d'un jeu vidéo de la même génération que votre serviteur). Nous voici donc à la vingtième édition, autrefois appelée La nuit du Hack, de l'événement organisé par l'association HZV et orienté sur le hacking et la cybersécurité.

Entre bornes d'arcades pour fans de retro-gaming, flipper ayant pour thème la plus iconique des séries autour de l'univers créé par Georges Lucas, et de nombreuses conférences et workshops, personne ne devrait s'ennuyer durant les trois jours que vont durer LeHack.

Je vous emmène donc avec moi faire le tour de ce qui m’a le plus marqué et intéressé.

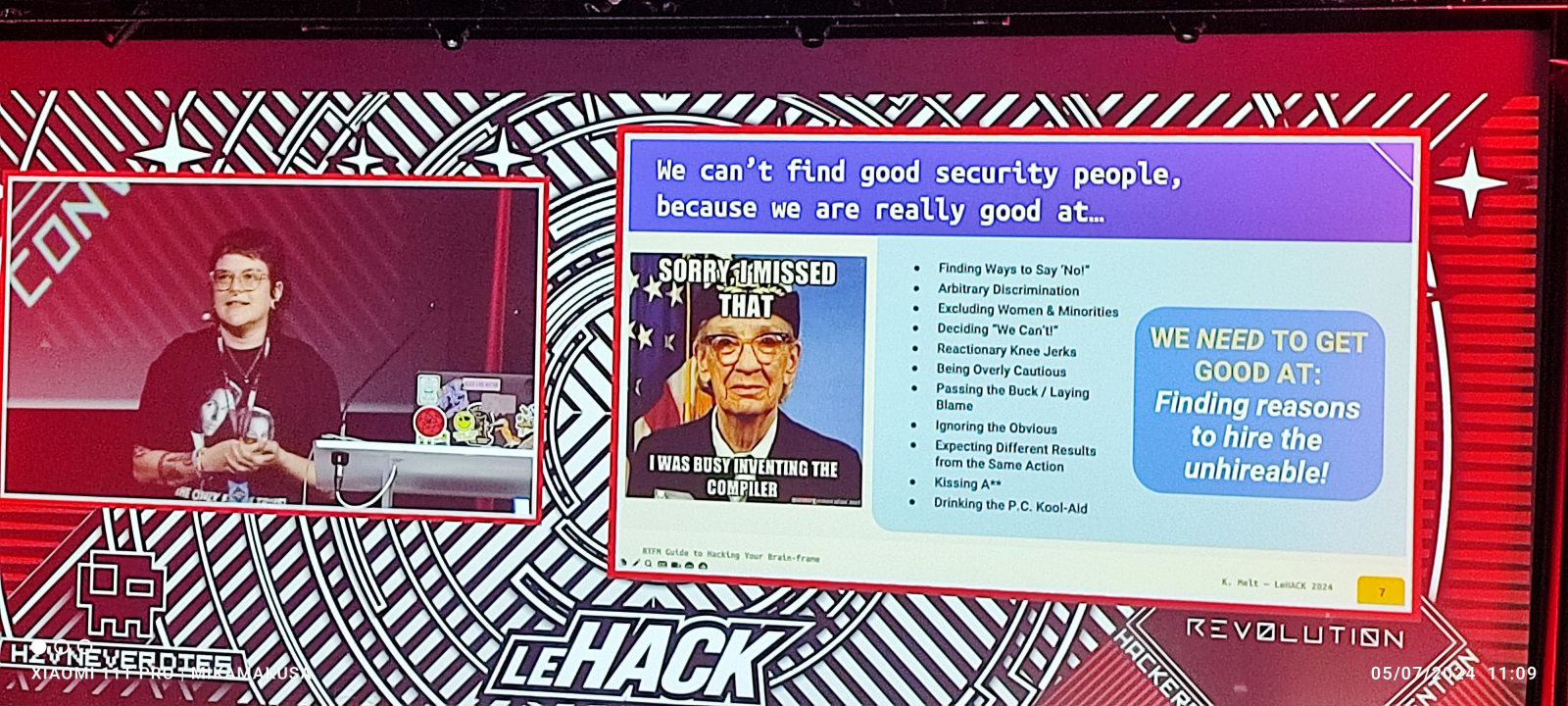

Conférence - Phishing for potential : The "RTFM" guide to hacking your brain-frame

Le parcours de Kayley Melton brise les barrières conventionnelles et peut également servir d'exemple en ce qui concerne l'inclusion de personnes atteintes de divers handicaps. Neuro divergente et se définissant comme non binaire, Kayley est parvenue à adapter son environnement à sa personne et à son handicap.

Sa présentation nous a offert des outils pratiques et des pistes en vue d'optimiser son style de travail et ses besoins.

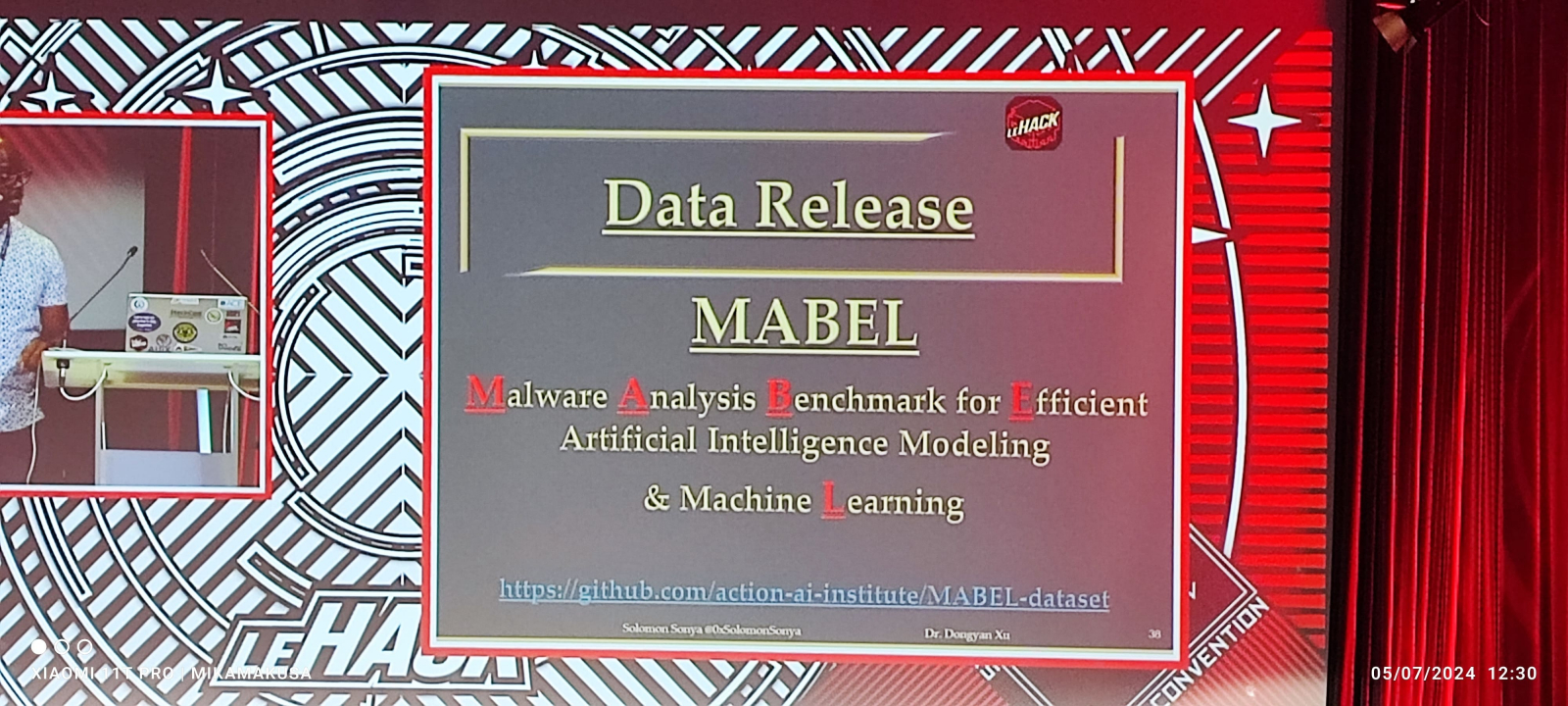

Conférence - AI for cybersecurity: applying machine learning to enhance malware analysis

Cette présentation nous a démontré que, contrairement à l'utilisation seule des moyens de détection classique comme les antivirus, la plus-value de l'intelligence artificielle et des modèles de machine learning, tels que MABEL, permet d'analyser plus profondément les logiciels potentiellement malveillants, de les classer ainsi que de produire des données et des rapports les plus uniformes possible.

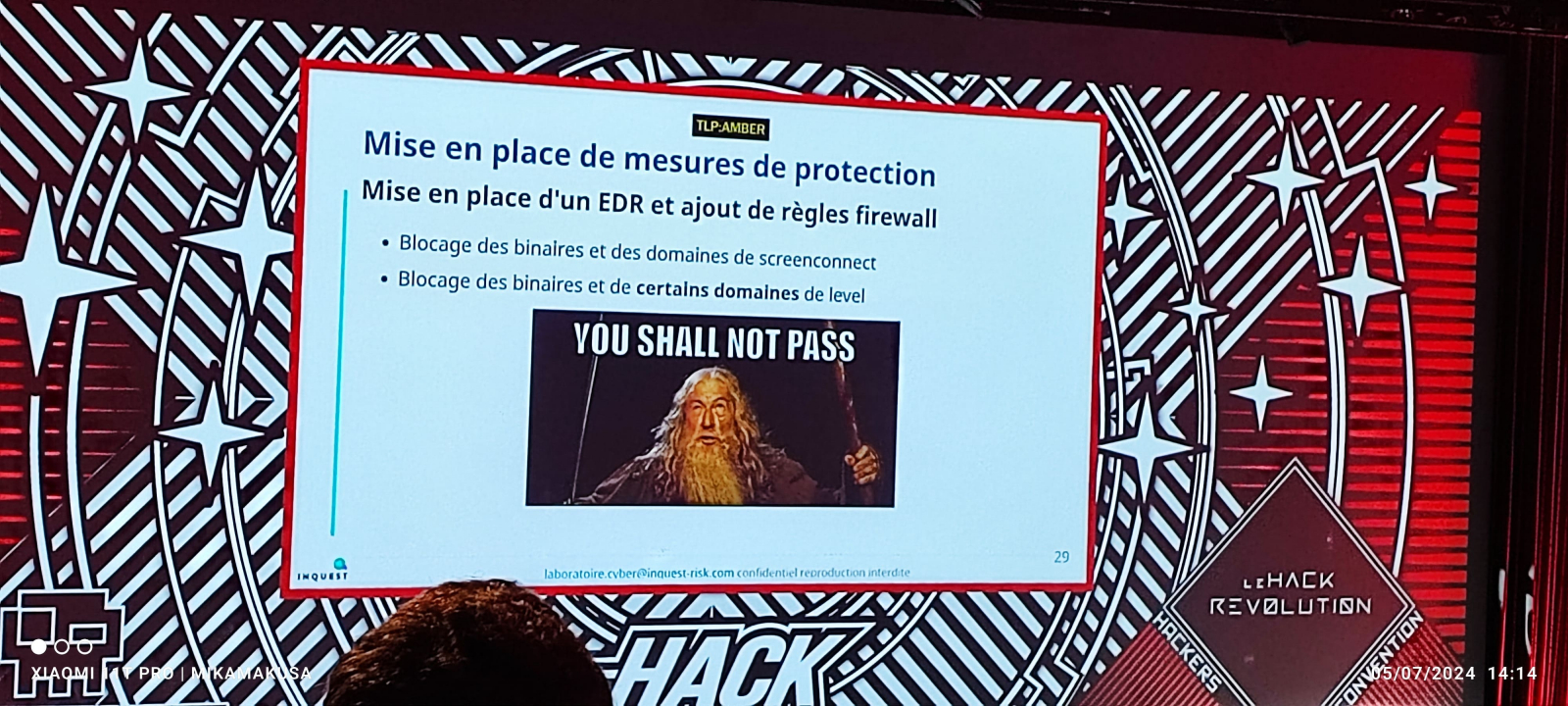

Conférence - Découverte du groupe APT-C36 sur les réseaux d'une professionnelle libérale réglementée

Avant de rentrer dans le vif du sujet, je vais d'abord revenir sur plusieurs acronymes très utilisés dans la cybersécurité :

- APT (Advanced Peristent Threat) : Désigne un type de piratage informatique furtif et continu, ciblant une entité spécifique.

- Lateral Movement : Action consistant à se déplacer de machines en machines sur un réseau par un hacker.

- IoC pour Indicator of Compromise : il s'agit d'un artefact observé sur un réseau ou une machine indiquant une intrusion informatique.

- EDR pour Endpoint Detection and Response : Il s'agit d'une solution de protection de terminaux qui, contrairement aux antivirus, scanne tous les terminaux présents sur un réseau.

Ce talk fut l'occasion de nous expliquer le déroulement d'une attaque sur plusieurs mois détectée à l'aide d'IoC et ayant permis la corrélation avec un groupe d'attaquant (Blind Eagle), ce dernier ayant également servi à cacher les agissements potentiels d'un autre groupe (Hagga Threat Actor). Les actions détectées furent découpées en plusieurs étapes :

- Campagnes de phishing.

- Installation de plusieurs keylogger. Parfois en plusieurs exemplaires.

- Installation de plusieurs outils de prise en main à distance.

- Créations de multiples utilisateurs ayant des droits administrateurs.

- Mouvement latéraux vers d'autres serveurs, tels qu'Active Directory.

Durant l'enquête, il s'est avéré qu'une tentative de ransomware était en cours (des outils de cryptage de données avaient déjà été installés mais pas encore utilisés). Mais, rassurez-vous, elle a été stoppée à temps.

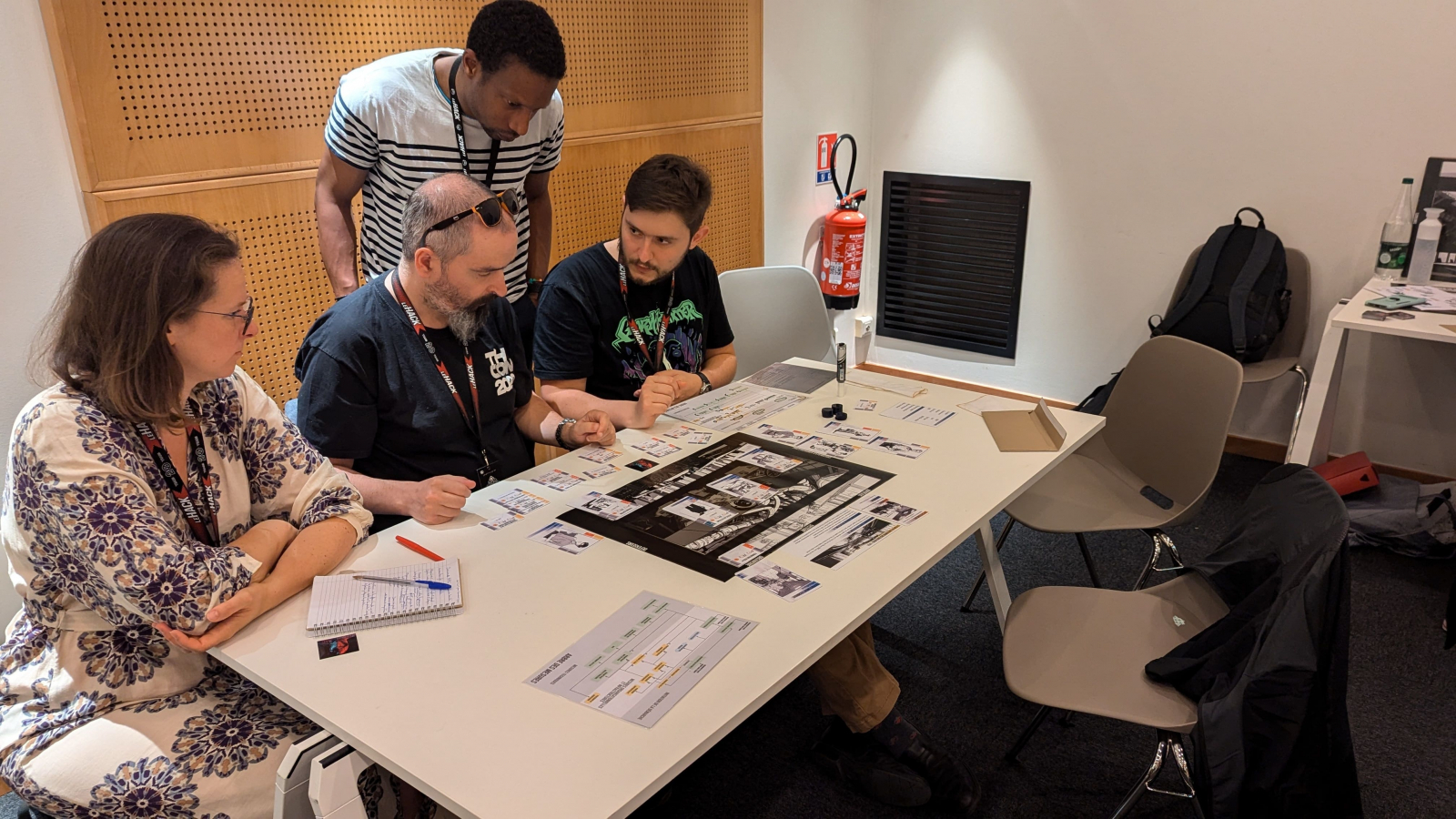

J'ai testé pour vous le workshop "Serious Hac - Serious game pour l'homologation et l'apprentissage de la cybersécurité"

Durant cette session de découverte, j’ai pu essayer un jeu de rôle assez particulier.

Il s’agit d’un jeu de plateau dont le thème est la sensibilisation à la cybersécurité en entreprise selon deux optiques : défensive (Blue team) et offensive (Red Team). Le but n’est pas de former les joueurs aux techniques, de nombreuses plateformes sont disponible sur internet (TryHackMe, Hack The Box, RootMe, etc.) pour cela, mais bien de sensibiliser sur le sujet et, en premier lieu, les décideurs/chefs de projets/financiers.

Pour pouvoir vous faire un retour d'expérience le plus précis possible sur ce jeu, j'ai testé les deux camps et gagné à chaque fois (on appelle cela de la chance).

Et pourtant, dans le camp des attaquants, nous étions assez mal partis car les dieux du hasard semblaient être contre nous au début :

- L'OSINT GENERAL fut assez long : 4 tours,

- Nous avons raté également d'autres choses (DDoS, par exemple),

- Nous avons perdu une carte d’attaquant lors d'un événement aléatoire (alors qu'une action que lui seul pouvait effectuer était engagée) mais nous avons gagné un nouveau membre quelques tours plus tard,

- Mais nous avons également eu plusieurs bonus lors des tours 10 et 15 (plusieurs attaques débloquées d'un coup).

Par contre, dans le camp des défenseurs :

- Nous avions gagné une carte qui nous faisait perdre un point du bonus indiqué sur chaque carte que l’on pouvait être amené à jouer avec lui (Le stagiaire).

- Nous nous sommes pris, coup sur coup, USB KILLER puis DDoS, ce qui nous a bloqué durant 2 ou 3 tours. Nous n’avions donc plus besoin de nous lancer sur les mesures défensives puisque ces deux cartes-là ne pouvaient être jouées qu’une seule fois et n’étaient pas critiques concernant le scénario choisi par le maître du jeu.

Le jeu est encore en cours de finalisation. L'équilibrage est encore en cours et il reste encore quelques coquilles, mais il devrait être disponible pour la fin de l'année.

En tout cas, merci à Floralie (pour l'idée du jeu de plateau) et à son mari pour sa contribution.

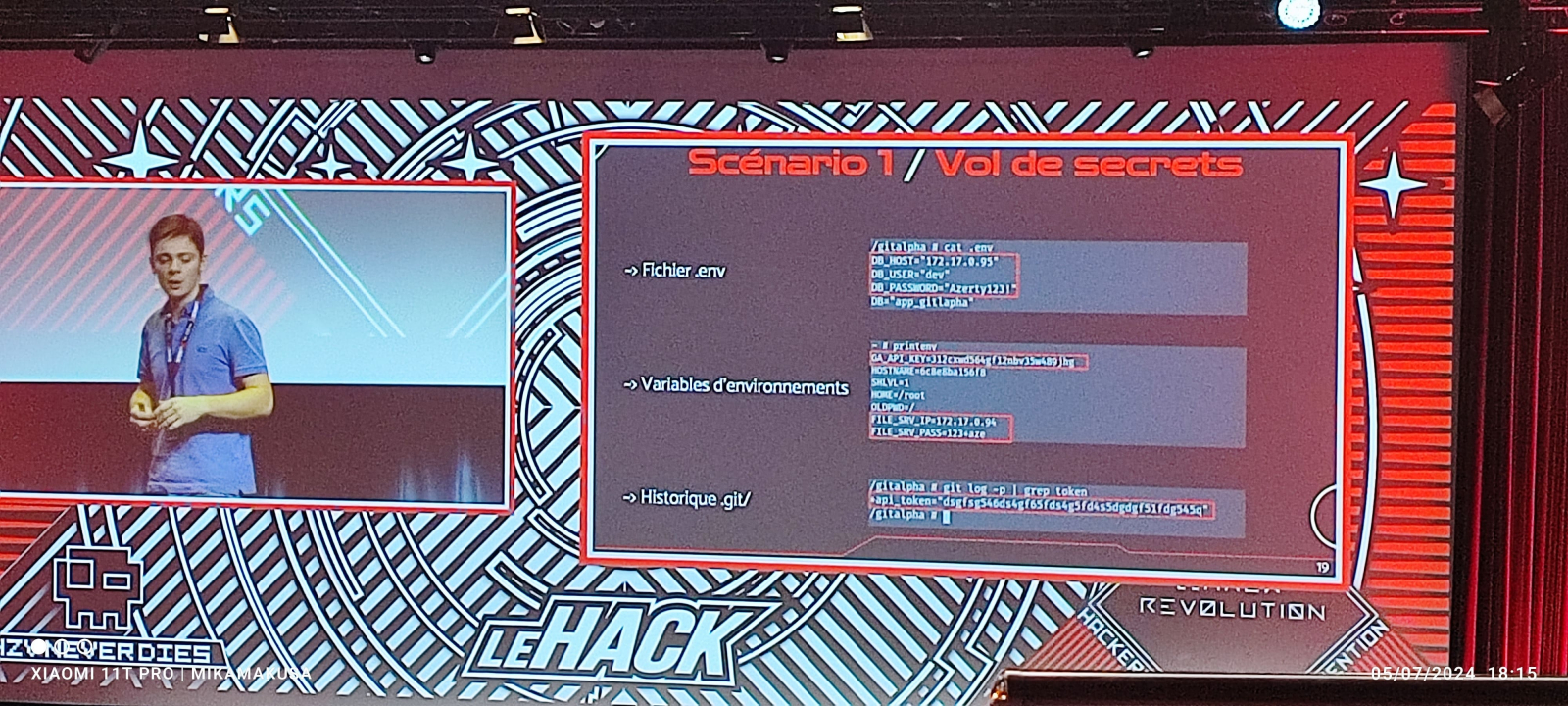

Conférence - Supply chain attack : le cas du registre privé docker

Durant ce talk, Geoffrey Sauvageot-Berland - ingénieur cybersécurité chez Orange Cyberdéfense - nous a expliqué l'importance de sécuriser tous les composants d'une usine logicielle et, en particulier, la registry privée Docker qui, de par sa configuration par défaut, permet des accès anonymes sans aucun contrôle.

Par conséquent, il devient possible de viser une image Docker et de la modifier en y dissimulant une backdoor via un script afin de compromettre son cycle de développement.

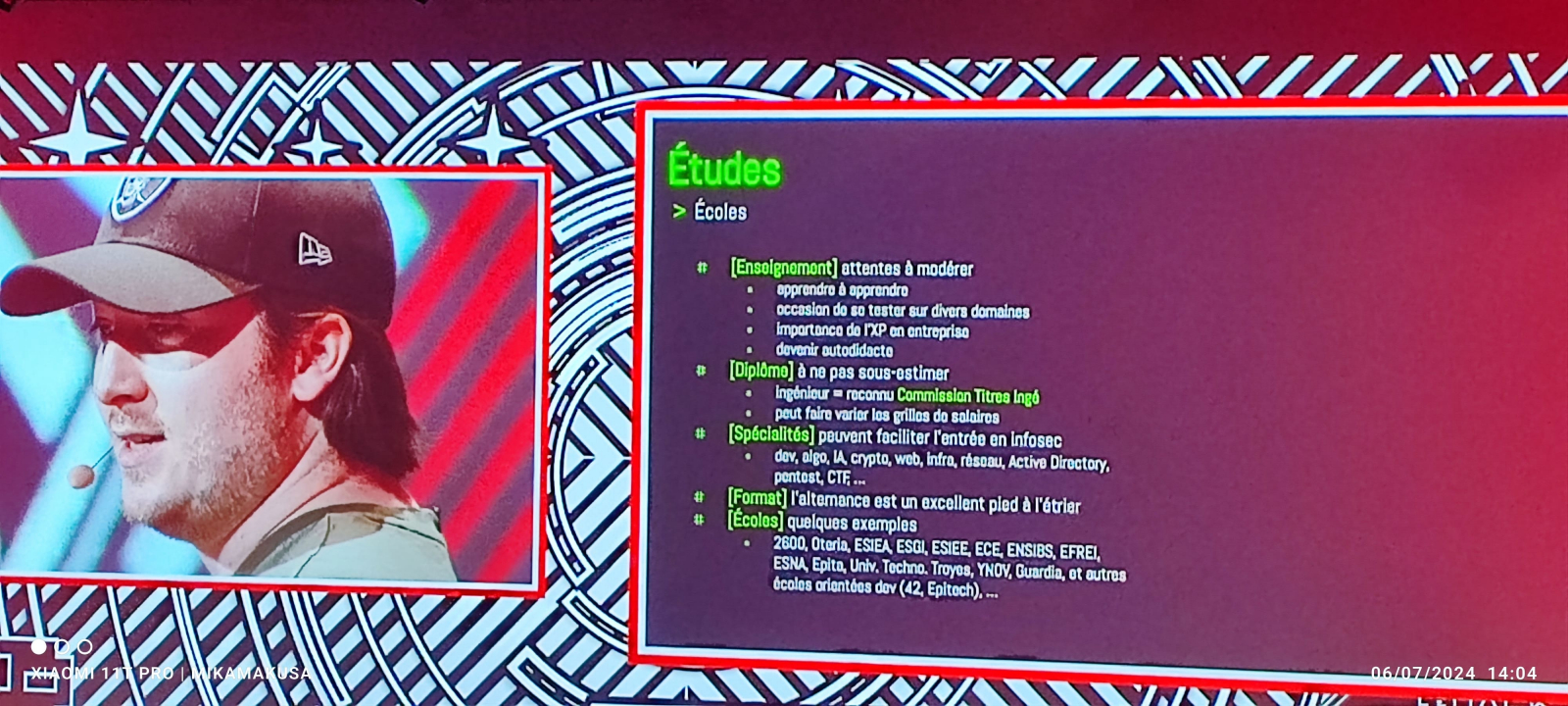

Conférence - Trouver sa place dans l'infosec

Durant ce talk, Charlie Bromberg nous a expliqué, avec une bonne dose d'humour, tout ce qu'il y a à savoir sur le milieu de l'INFOSEC, que ce soit les études, les jobs disponibles, les différents statuts (Freelance, salariés), les différents types d'entreprises (Public, Privé, etc.), les communautés et les ressources disponibles sur internet ainsi que le mindset à avoir pour vraiment réussir et s'épanouir dans cet univers.

Conclusion

Assister à un événement comme LeHack 2024, participer aux workshops, aux challenges et aux conférences donne la possibilité d'intégrer une communauté assez incroyable, toujours active sur la veille technologique et très accueillante avec les débutants dans le milieu du hacking et de la cybersécurité.

N'ayant pas pu assister à toutes les conférences par manque de temps, j'ai au moins pu assister à celle relative à l'intégration des LLM et de l'IA générative dans la détection des menaces et des malwares. Néanmoins elles seront toutes disponibles d'ici peu sur youtube.

Mais, ce qui m'a le plus étonné, dans le bon sens du terme, furent les deux sessions de workshop/jeu de plateau. Celui-ci n’est pas encore tout à fait finalisé mais il est très bien conçu, très simple d'accès. Il a pour but d'initier à la cybersécurité de manière ludique, sans pour autant faire l'impasse sur certains détails techniques tels que la Cyber Kill Chain, les différents types d'attaques et les moyens de lutter contre ces dernières. Vivement LeHack 2025 !

Mickaël, Architecte Cloud et DevOps chez Valeuriad